6 月 9 日消息,研究人员发现本田汽车母公司本田集团电商网站存在一项 API 漏洞,可能让黑客得以从中获取客户及经销商的订单、电子邮件、财务等资料信息。

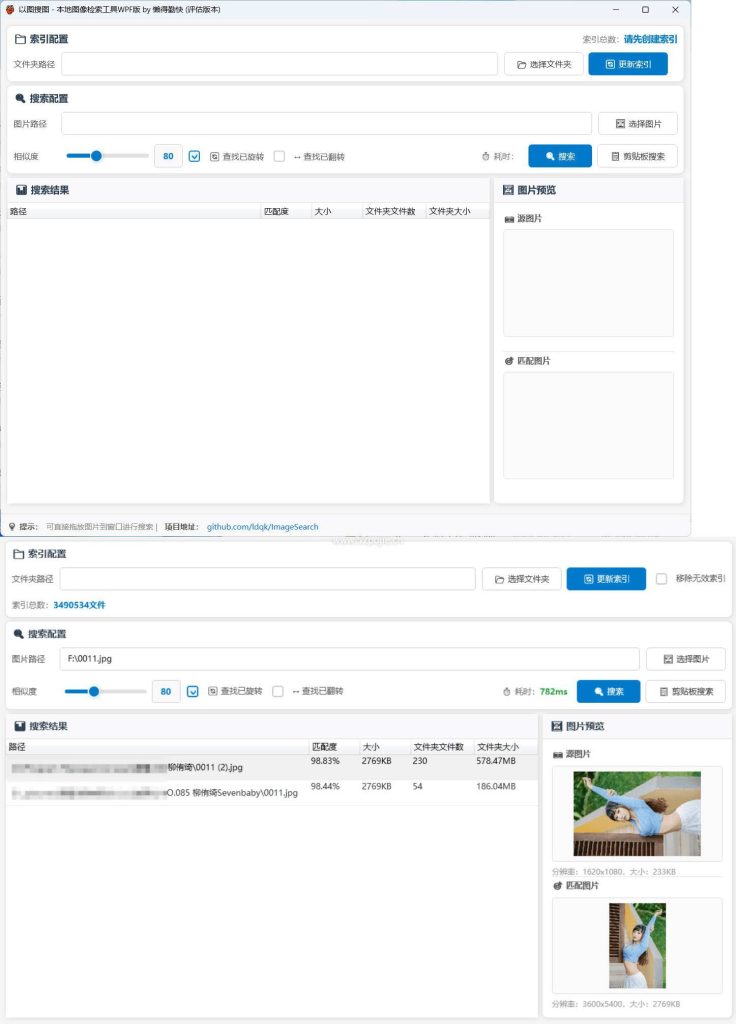

▲ 图源 Eaton Zveare

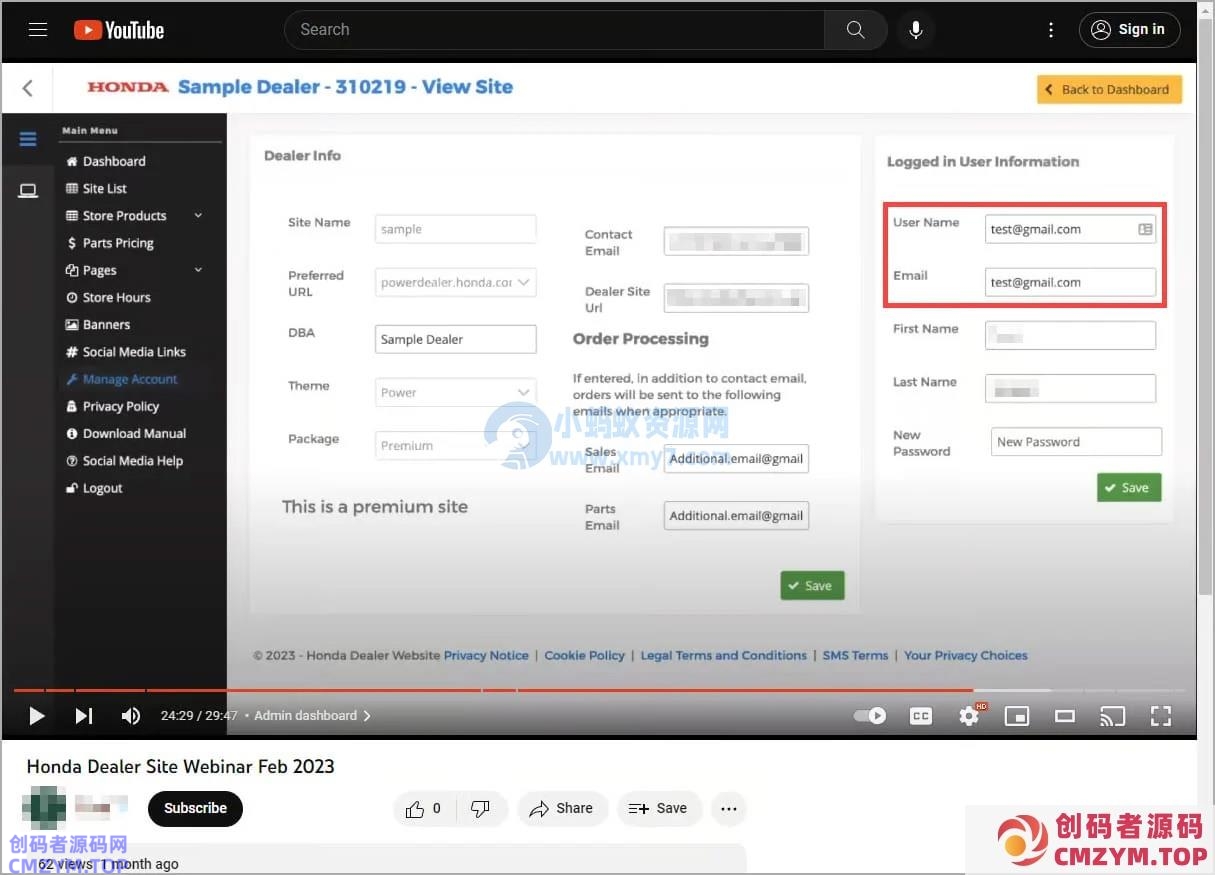

研究人员 Eaton Zveare 暗示,本身使用网站的暗码重置功能,便直接重置了网站管理员账号,接着只需要修改网页 URL,就可以够看到本田旗下所有经销商的资料,包含读取客户邮件资讯,乃至直接修改网站及产品信息。

▲ 图源 Eaton Zveare

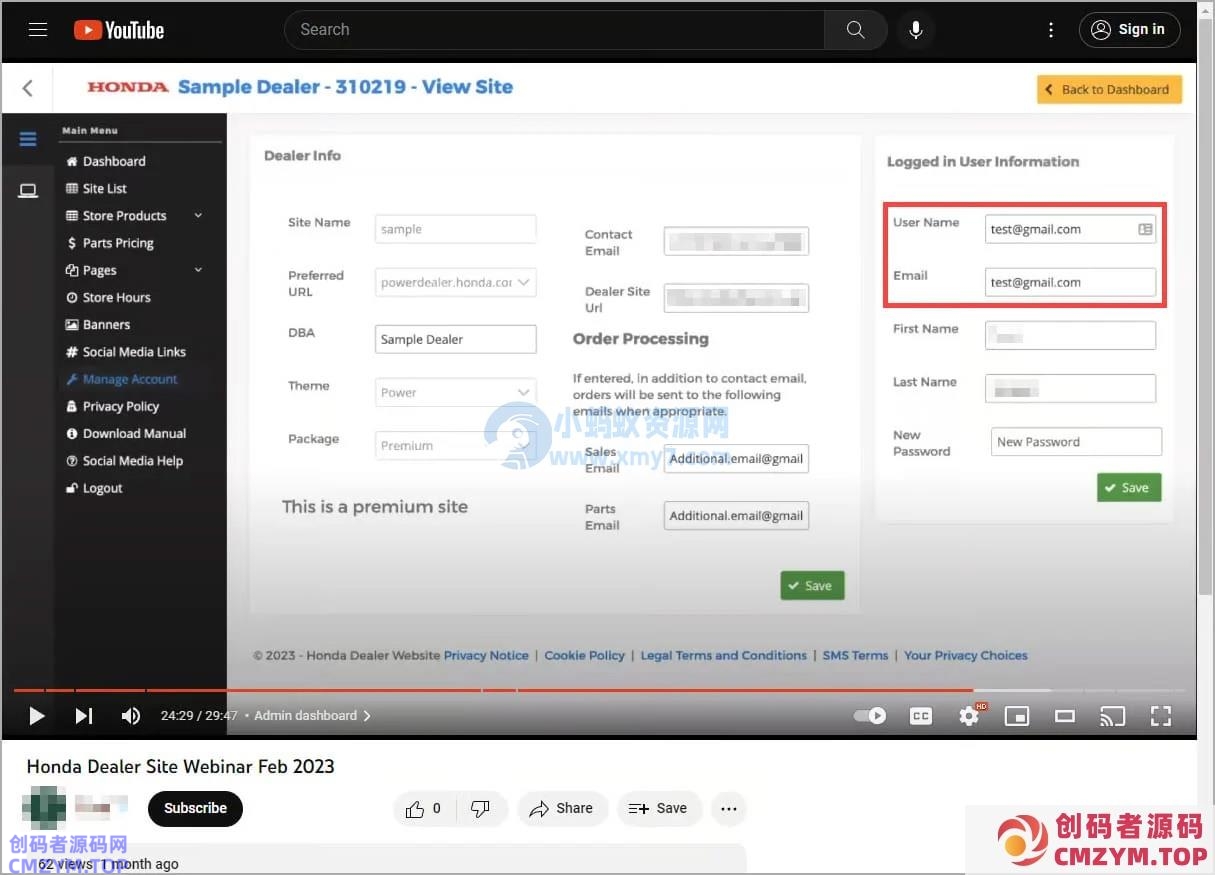

他同时还在 Angular-based 经销商网站的管理员页面中,找到了一个“伪造身份”漏洞,使其得以冒充本田管理员,获取到了所有经销商网站资料,包含客户关系架构图、订阅网站服务的经销商数量、企业总收入金额等信息。

▲ 图源 Eaton Zveare

Zveare 暗示,本身通过本田网站的漏洞,得到了从 2016 年 8 月到本年 3 月高达 2.1 万个客户资料、1 万余个客户邮件地址、1000 多笔经销商邮件地址、2000 多个经销商网站、3,600 笔经销商账号的 Paypal 付款地址以及内部财务报表等。

IT之家注意到,截至发稿,本田集团已经修复了这些漏洞,但目前没有做出任何官方性的回应。

本网站名称:创码者资源网

本站永久网址: http://www.cmzym.top/

本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

本站为非盈利网站,一切付费内容(包括但不限于会员充值,资源付费),均为用户自愿赞助,且所有资金均用于网站维护

本站资源均收录于互联网,所以不能保证每个细节都符合你的要求,也可能存在未知的BUG与瑕疵,因虚拟资源可复制特性,所以不接受任何理由的退款兑现,请阅 读本站声明和相关条款后再进行支付下载

本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长 :1326632303@qq.com 进行删除处理。

本本站采用知识共享署名-非商业性使用-相同方式共享4.0国际许可协议进行许可

暂无评论内容